ichuqiu24 WriteUP

2024春秋杯冬季赛 WriteUP

MISC

简单算术

根据题目提示,猜测文本经过了异或加密

def xor_decrypt(text, key):

return ''.join(chr(ord(c) ^ key) for c in text)

encrypted_text = "ys~xdg/m@]mjkz@vl@z~lf>b"

# 尝试常见的密钥 (0-255)

for key in range(256):

decrypted = xor_decrypt(encrypted_text, key)

print(f"Key {hex(key)}: {decrypted}")

运行后,发现Key 0x1f: flag{x0r_Brute_is_easy!}

得到flag

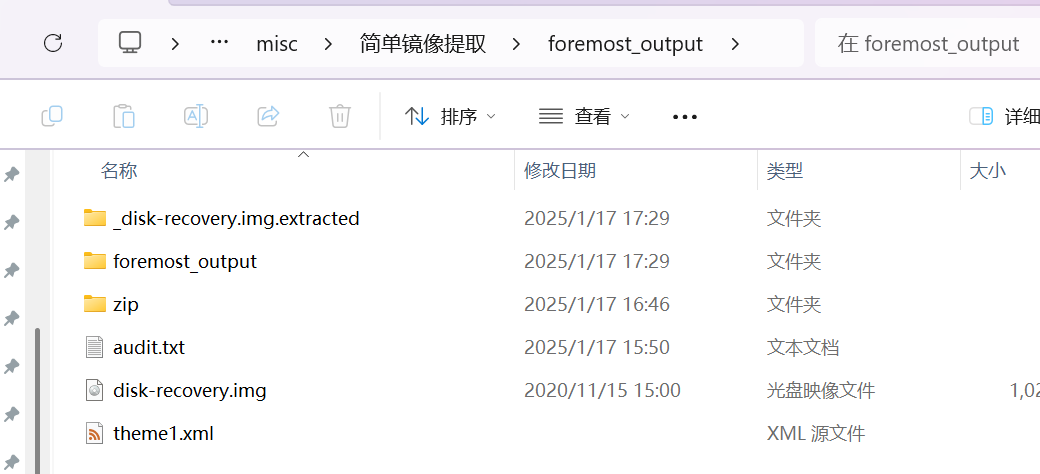

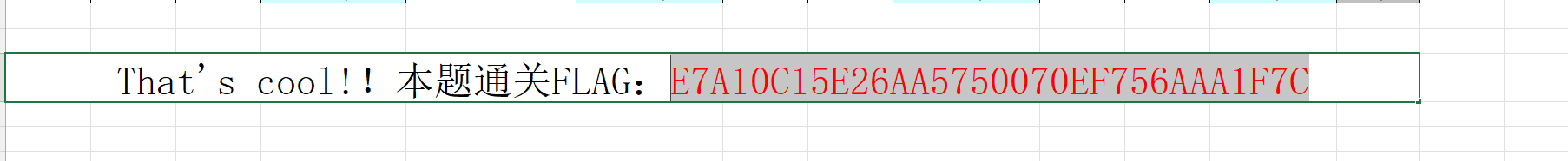

简单镜像提取

使用wireshark打开查看后,发现其中有压缩包

尝试使用手动提取、binwalk提取和foremost提取

最后用foremost提取出正确文件disk-recovery.img

使用bandzip打开后,发现其中为office文件格式

使用foremost继续提取,得到xls文件

打开后得到flag

See anything in these pics?(timeout)

拿到文件后,图片名称为aztec

打开图片后发现是aztec码,得到5FIVE

猜测为解压包密码,解压后得到YVL.jpg

使用foremost提取照片,得到一张纯黑png

crc校验后发现大小不对,修改后得到图片

得到flag

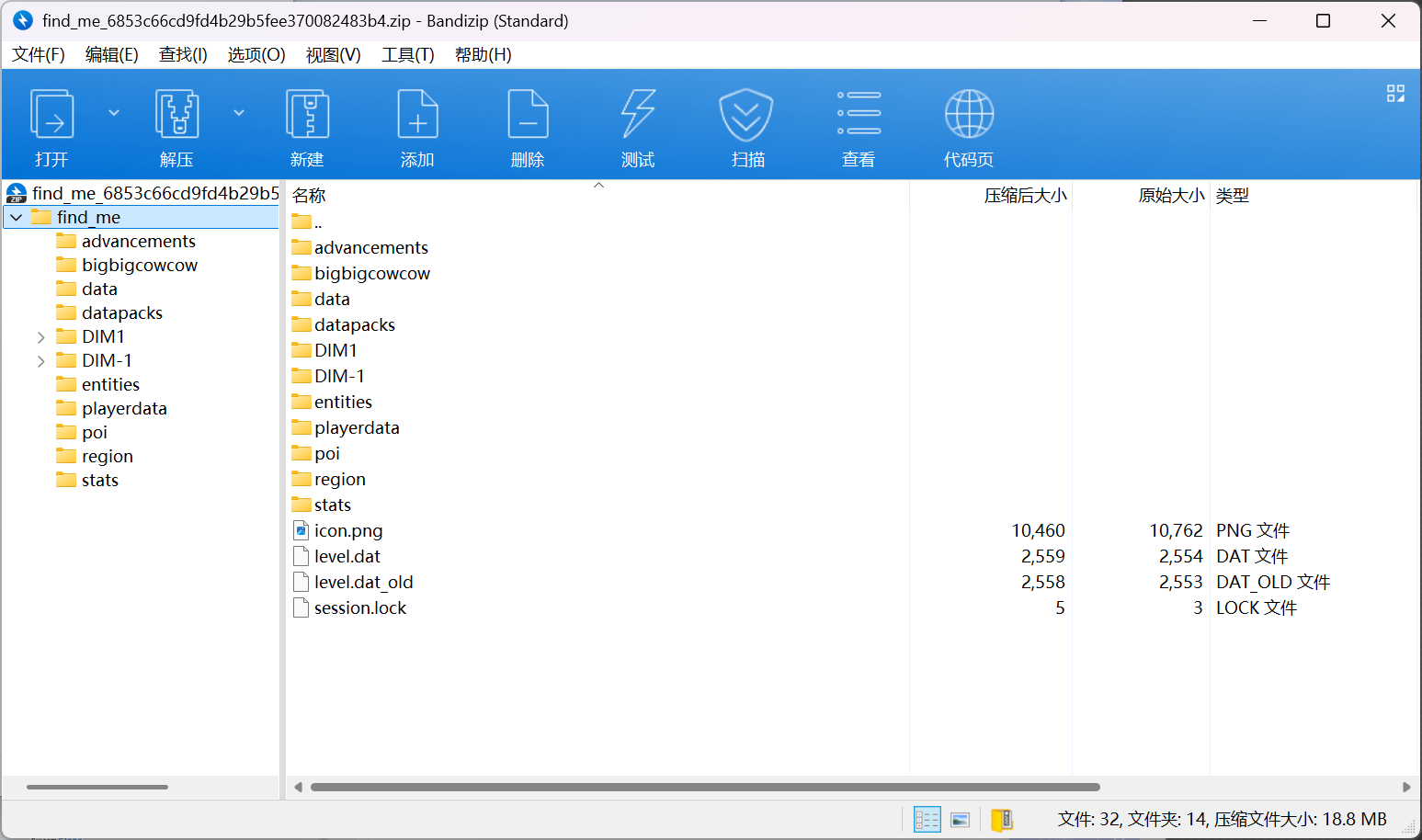

find me

查看压缩包,发现是mc存档

这个bigbigcowcow明显不是mc存档的东西,打开后发现带密码的压缩文件,猜测flag在里面

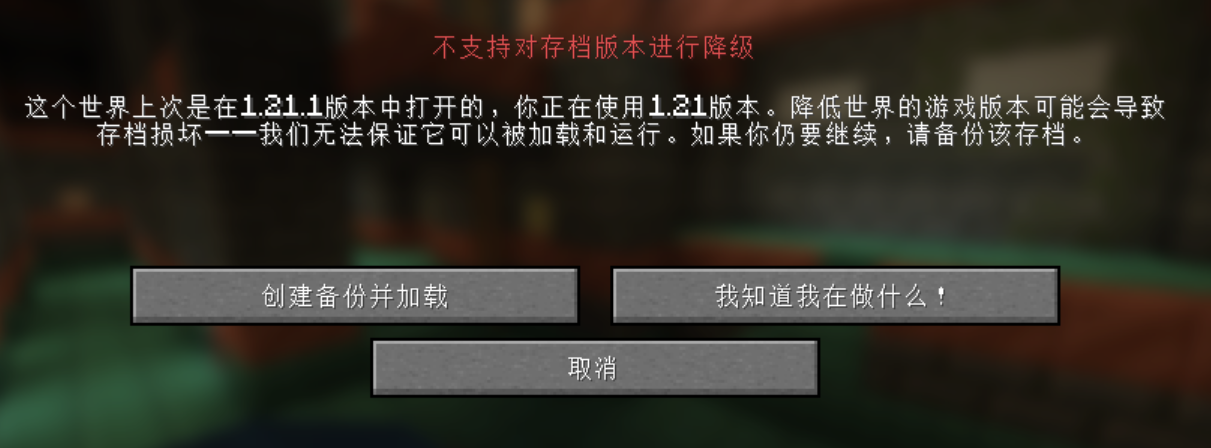

把存档导入mc中,可知存档版本为1.21.1,我这里直接用1.21.3打开了

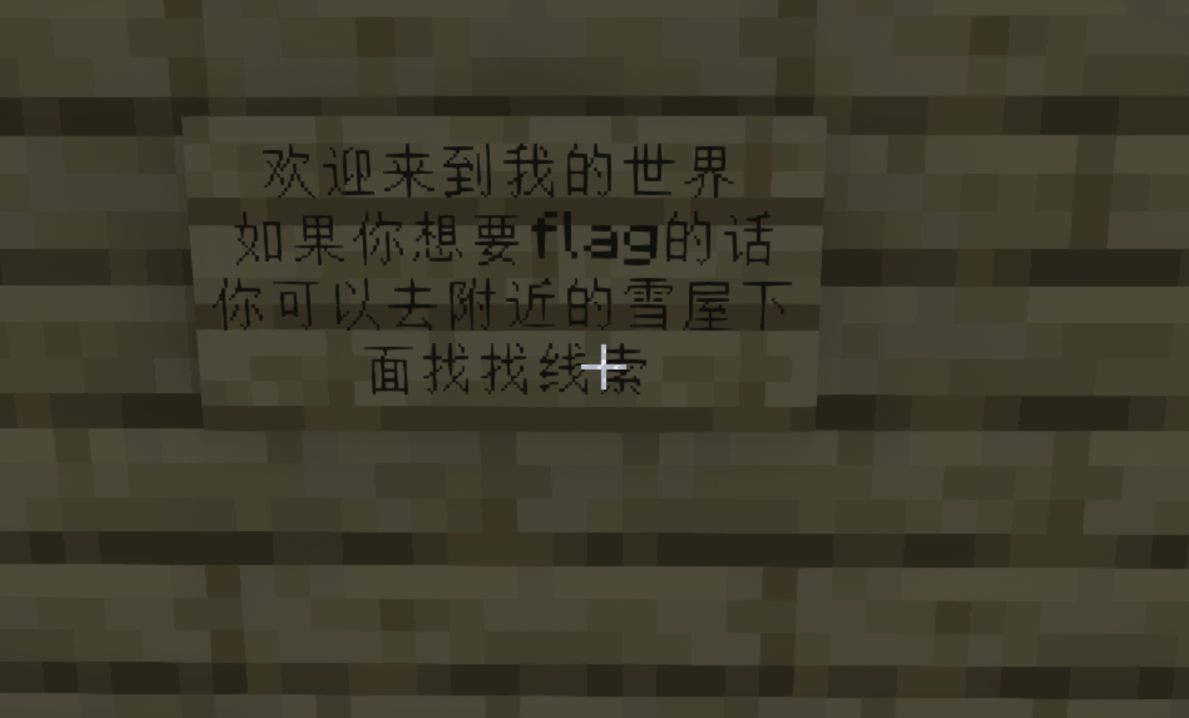

然后进入存档,告诉我们key在雪屋下面

先用开放局域网的方式,开启作弊模式,解除限制

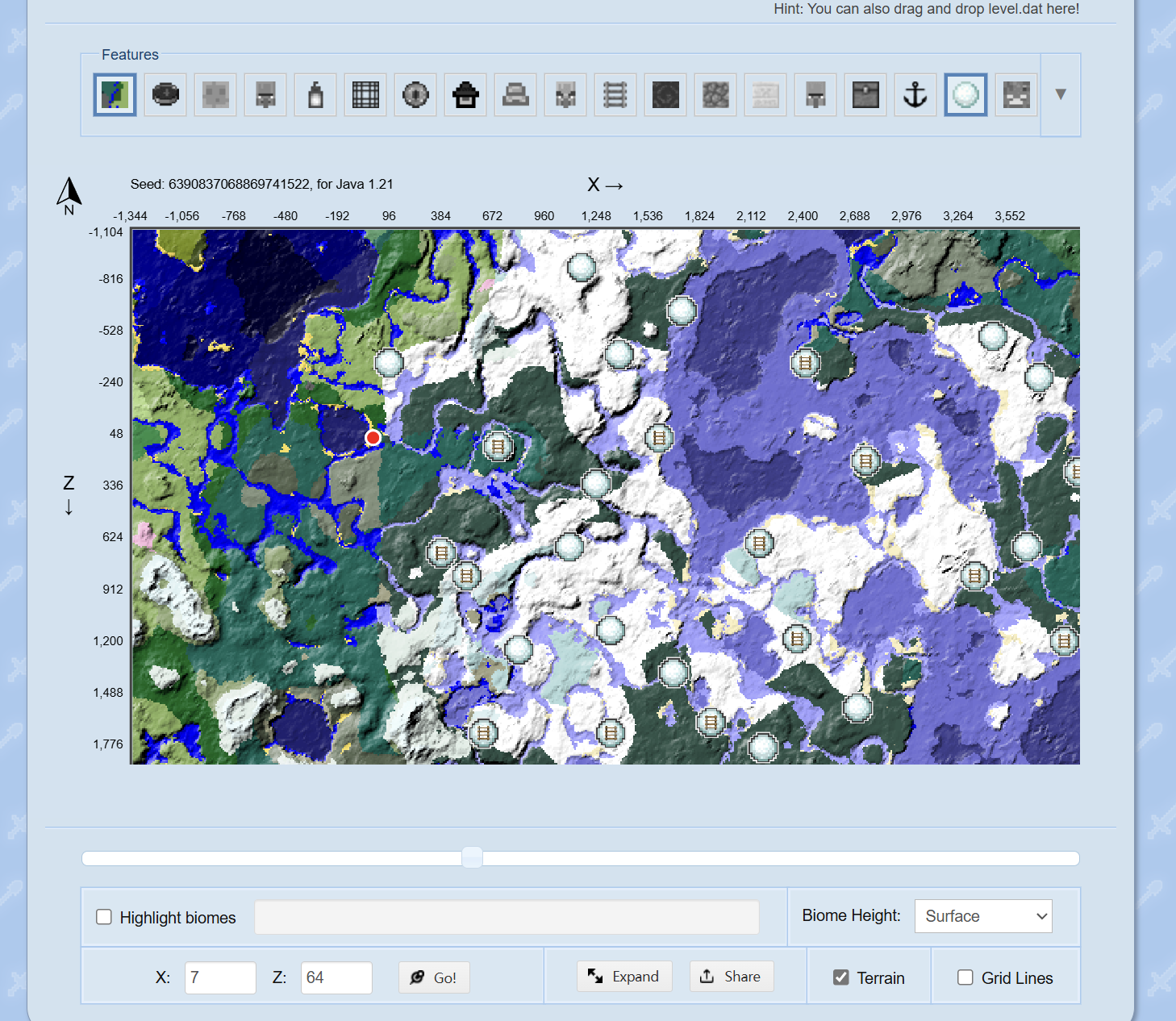

然后/seed获取种子,放到区块查看web上面找雪屋位置

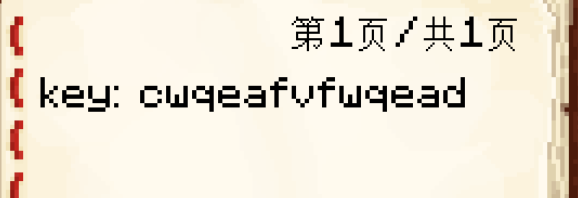

找到雪屋位置后,去雪屋的地下,箱子里面有本书是key

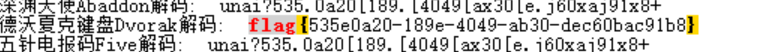

解压后得到flag: unai?535.0a20[189.[4049[ax30[e.j60xaj91x8+

明显经过了加密,跑一下密码

得到flag

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 QingChenyou | Luda' Blog!